Vpn туннелирование. Конфігурація рртр- або l2tp-портів

У 21 столітті інформаційні технології займають невід'ємне місце в житті практично будь-якої людини. Навіть 80-річна бабуся з села, що не знає, як включити комп'ютер, побічно пов'язана з ними. Бази даних, банківські рахунки, облікові записи в месенджерах - все це вимагає високого рівня безпеки. Інтернет, розрісся до глобальних масштабів, як і будь-який інший механізм, з ускладненням конструкції - стає більш вразливим. Щоб захистити конфіденційну інформацію, була винайдена технологія VPN.

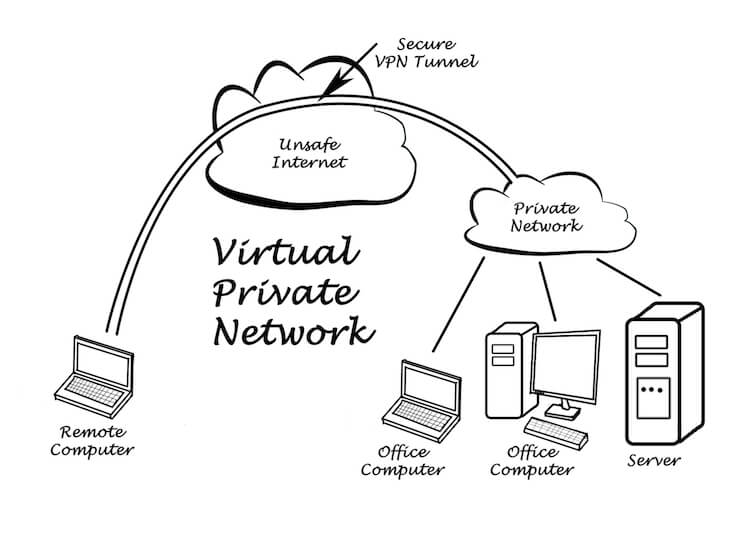

VPN підключення (від англ. Virtual Private Network - віртуальна приватна мережа) - технологія, що дозволяє штучно сформувати локальну мережу з учасників мережі інтернет, не пов'язаних фізично прямим з'єднанням. Це - надбудова над глобальною мережею, що забезпечує між вузлами зв'язок, яка з боку клієнта здається прямий.

Навіщо потрібно VPN з'єднання і як воно працює

Як працює VPN з'єднання

Віртуальна мережа VPN працює за принципом установки фіксованого підключення. Зв'язок може встановлюватися безпосередньо, між двома вузлами одного рівня (за принципом «мережа-мережа» або «клієнт-клієнт»), або (що більш поширене) - між мережею і клієнтом. Один з елементів (сервер-ініціатор підключення) повинен мати статичний (постійний) IP-адресу, за якою його будуть знаходити інші вузли мережі. На сервері створюється точка доступу у вигляді шлюзу, з доступом в інтернет. До неї приєднуються інші учасники мережі, підключення виконується у вигляді ізольованого тунелю.

Для всіх вузлів комутації, через які проходять пакети даних, інформація зашифрована. Вона передається у вигляді нерозбірливого потоку, перехоплення якого не дасть хакерам нічого. Ключі кодування-декодування у багатьох протоколів (наприклад, OpenVPN) зберігаються тільки на кінцевих пристроях. А без них зловмисники не можуть зробити з перехопленими даними нічого. Для максимальної безпеки, архів з сертифікатами і ключами (без яких не вийде підняти захищений VPN) можна переслати в зашифрованому вигляді, або вручну передати на флешці. У такому випадку ймовірність стороннього проникнення в комп'ютери мережі зводиться до нуля.

Навіщо потрібен VPN

Прямий зв'язок

У мережі інтернет не має значення фізична дистанція між учасниками і складність маршруту, по якому вони обмінюються даними. Завдяки IP-адресації і DNS вузлів, отримати доступ до іншого комп'ютера у всесвітній павутині можна з будь-якого куточка земної кулі. Набагато важливіше рівень безпеки з'єднання, особливо, при обміні конфіденційною інформацією. Чим більше точок комутації (маршрутизаторів, шлюзів, мостів, вузлів) проходять дані - тим вище ймовірність їх перехоплення зловмисниками. Маючи фізичні параметри ПК або сервера (наприклад, його IP-адреса) - за допомогою вразливих методів підключення хакери можуть проникнути в нього, зламавши парольний захист. Саме від таких посягань покликаний захистити протокол VPN.

Розблокування доступу до ресурсів

Друга функція VPN-мереж - відкриття доступу до заблокованих ресурсів. Якщо на території країни, в тому чи іншому вигляді, діє цензура інтернету (як в Китаї) - її громадяни можуть бути обмежені в доступі деяких ресурсів. Вихід в мережу через закордонні сервера VPN дозволяє уникнути загрози репресій представникам опозиційних сил в тоталітарних країнах. Держ. органи, що перешкоджають свободі слова (як в Китаї або КНДР), не зможуть пред'явити звинувачень в перегляді «ідеологічно шкідливих» ресурсів, навіть якщо провайдери нададуть їм бекап всіх перехоплених даних.

Деякі онлайн-сервіси можуть блокувати доступ клієнтам з країн і регіонів, де вони офіційно не представлені. Таке іноді роблять онлайн-ігри, міжнародні платіжні системи, торгові майданчики, інтернет-магазини, системи онлайн-дистрибуції цифрового контенту (музики, фільмів, ігор). VPN-сервер, який базується в країні, де доступ відкритий, знімає такі обмеження і дозволяє здійснювати покупки.

Захист від злому приватних ресурсів

Ще одна причина, навіщо потрібно VPN підключення приватним клієнтам - віддалене адміністрування. Якщо хочеться максимально захистити сервер від сторонніх втручань, можна створити «білий список» IP-адрес, що мають доступ до нього. Коли один з них (адрес) належить приватному VPN-серверу - до адмініструються сервера можна безпечно підключитися з будь-якої точки світу, використовуючи шифровану зв'язок. Об'єкт адміністрування буде вважати, що до нього підключилися з дозволеного терміналу, а адміністратор може не турбуватися про ризик злому.

Захист комерційної таємниці

Регламенти VPN користуються попитом в комерційних структурах, які працюють з грошима і економічної таємницею. Віртуальна захищена мережа не дає хакерам зламати рахунки або вивідати промислові секрети і технології. Співробітники, яким за службовим обов'язком необхідно повчити доступ до мережевих ресурсів компанії з дому або у відрядженні, через VPN можуть організувати підключення, не піддаючи корпоративну мережу загрозу злому.

Останнім часом в світі телекомунікацій спостерігається підвищений інтерес до віртуальних приватних мереж (Virtual Private Network - VPN). Це обумовлено необхідністю зниження витрат на утримання корпоративних мереж за рахунок більш дешевого підключення віддалених офісів і віддалених користувачів через мережу Internet. Дійсно, при порівнянні вартості послуг по з'єднанню декількох мереж через Internet, наприклад, з мережами Frame Relay можна помітити суттєву різницю у вартості. Однак необхідно відзначити, що при об'єднанні мереж через Internet, відразу ж виникає про безпеку передачі даних, тому виникла необхідність створення механізмів дозволяють забезпечити конфіденційність і цілісність інформації, що передається. Мережі, побудовані на базі таких механізмів, і отримали назву VPN.

Крім того, дуже часто сучасній людині, розвиваючи свій бізнес, доводиться багато подорожувати. Це можуть бути поїздки у віддалені куточки нашої країни або в країни зарубіжжя. Нерідко людям потрібен доступ до своєї інформації, що зберігається на їх домашньому комп'ютері, або на комп'ютері фірми. Цю проблему можна вирішити, організувавши віддалений доступ до нього за допомогою модему і лінії. Використання телефонної лінії має свої особливості. Недоліки цього рішення в тому, що дзвінок з іншої країни коштує чималих грошей. Є й інше рішення під назвою VPN. Переваги технології VPN в тому, що організація віддаленого доступу робиться не через телефонну лінію, а через Internet, що набагато дешевше і краще. На мою думку, технологія. VPN має перспективу на широке поширення по всьому світу.

1. Поняття і класифікація VPN мереж, їх побудова

1.1 Що таке VPN

VPN(Англ. Virtual Private Network - віртуальна приватна мережа) - логічна мережа, створювана поверх іншої мережі, наприклад Internet. Незважаючи на те, що комунікації здійснюються по публічних мереж з використанням небезпечних протоколів, за рахунок шифрування створюються закриті від сторонніх канали обміну інформацією. VPN дозволяє об'єднати, наприклад, кілька офісів організації в єдину мережу з використанням для зв'язку між ними непідконтрольних каналів.

За своєю суттю VPN володіє багатьма властивостями виділеної лінії, проте розгортається вона в межах загальнодоступної мережі, наприклад. За допомогою методики тунелювання пакети даних транслюються через загальнодоступну мережу як за звичайним Двоточковий з'єднанню. Між кожною парою «відправник-одержувач даних» встановлюється своєрідний тунель - безпечне логічне з'єднання, що дозволяє інкапсулювати дані одного протоколу в пакети іншого. Основними компонентами тунелю є:

- ініціатор;

- маршрутизациї мережу;

- тунельний комутатор;

- один або кілька тунельних термінаторів.

Сам по собі принцип роботи VPN який суперечить основним мережним технологіям і протоколам. Наприклад, при встановленні з'єднання віддаленого доступу клієнт посилає серверу потік пакетів стандартного протоколу PPP. У разі організації віртуальних виділених ліній між локальними мережами їх маршрутизатори також обмінюються пакетами PPP. Проте, принципово новим моментом є пересилання пакетів через безпечний тунель, організований в межах загальнодоступної мережі.

Туннелирование дозволяє організувати передачу пакетів одного протоколу в логічній середовищі, що використовує інший протокол. В результаті з'являється можливість вирішити проблеми взаємодії кількох різнотипних мереж, починаючи з необхідності забезпечення цілісності та конфіденційності даних і закінчуючи подоланням невідповідностей зовнішніх протоколів або схем адресації.

Існуюча мережева інфраструктура корпорації може бути підготовлена \u200b\u200bдо використання VPN як за допомогою програмного, так і за допомогою апаратного забезпечення. Організацію віртуальної приватної мережі можна порівняти з прокладанням кабелю через глобальну мережу. Як правило, безпосереднє з'єднання між віддаленим користувачем і кінцевим пристроєм тунелю встановлюється по протоколу PPP.

Найбільш поширений метод створення тунелів VPN - інкапсуляція мережевих протоколів (IP, IPX, AppleTalk і т.д.) в PPP і подальша інкапсуляція освічених пакетів в протокол тунелювання. Зазвичай в якості останнього виступає IP або (набагато рідше) ATM і Frame Relay. Такий підхід називається туннелированием другого рівня, оскільки «пасажиром» тут є протокол саме другого рівня.

Альтернативний підхід - інкапсуляція пакетів мережевого протоколу безпосередньо в протокол тунелювання (наприклад, VTP) називається туннелированием третього рівня.

Незалежно від того, які протоколи використовуються або які цілі переслідуються при організації тунелю, основна методика залишаєтьсяпрактично незмінною. Зазвичай один протокол використовується для встановлення з'єднання з віддаленим вузлом, а інший - для інкапсуляції даних і службової інформації з метою передачі через тунель.

1.2 Класифікація VPN мереж

Класифікувати VPN рішення можна за кількома основними параметрами:

1. За типом використовуваного середовища:

- Захищені VPN мережі. Найбільш поширений варіант приватних приватних мереж. C його допомогою можливо створити надійну і захищену підмережу на основі ненадійної мережі, як правило, Інтернету. Прикладом захищених VPN є: IPSec, OpenVPN і PPTP.

- Довірчі VPN мережі. Використовуються у випадках, коли передавальну середу можна вважати надійною і необхідно вирішити лише завдання створення віртуальної підмережі в рамках більшої мережі. Питання забезпечення безпеки стають неактуальними. Прикладами подібних VPN вирішенні є: MPLS і L2TP. Коректніше сказати, що ці протоколи перекладають завдання забезпечення безпеки на інші, наприклад L2TP, як правило, використовується в парі з IPSec.

2. За способом реалізації:

- VPN мережі у вигляді спеціального програмно-апаратного забезпечення. Реалізація VPN мережі здійснюється за допомогою спеціального комплексу програмно-апаратних засобів. Така реалізація забезпечує високу продуктивність і, як правило, високий ступінь захищеності.

- VPN мережі у вигляді програмного рішення. Використовують персональний комп'ютер зі спеціальним програмним забезпеченням, що забезпечує функціональність VPN.

- VPN мережі з інтегрованим рішенням. Функціональність VPN забезпечує комплекс, вирішальний також завдання фільтрації мережевого трафіку, організації мережевого екрану і забезпечення якості обслуговування.

3. За призначенням:

- Intranet VPN. Використовують для об'єднання в єдину захищену мережу декількох розподілених філій однієї організації, які обмінюються даними по відкритих каналах зв'язку.

- Remote Access VPN. Використовують для створення захищеного каналу між сегментом корпоративної мережі (центральним офісом або філією) і одиночним користувачем, який, працюючи вдома, підключається до корпоративних ресурсів з домашнього комп'ютера або, перебуваючи у відрядженні, підключається до корпоративних ресурсів за допомогою ноутбука.

- Extranet VPN. Використовують для мереж, до яких підключаються «зовнішні» користувачі (наприклад, замовники або клієнти). Рівень довіри до них набагато нижче, ніж до співробітників компанії, тому потрібне забезпечення спеціальних «рубежів» захисту, що запобігають або обмежують доступ останніх до особливо цінної, конфіденційної інформації.

4. За типом протоколу:

- Існують реалізації віртуальних приватних мереж під TCP / IP, IPX і AppleTalk. Але на сьогоднішній день спостерігається тенденція до загального переходу на протокол TCP / IP, і абсолютна більшість VPN рішень підтримує саме його.

5. За рівнем мережевого протоколу:

- За рівнем мережевого протоколу на основі зіставлення з рівнями еталонної мережевої моделі ISO / OSI.

1.3. побудова VPN

Існують різні варіанти побудови VPN. При виборі рішення потрібно враховувати фактори продуктивності засобів побудови VPN. Наприклад, якщо маршрутизатор і так працює на межі потужності свого, то додавання тунелів VPN і застосування шифрування / дешифрування інформації можуть зупинити роботу всієї мережі через те, що цей маршрутизатор не справлятиметься з простим трафіком, не кажучи вже про VPN. Досвід показує, що для побудови VPN найкраще використовувати спеціалізоване обладнання, однак якщо є обмеження в засобах, то можна звернути увагу на чисто програмне рішення. Розглянемо деякі варіанти побудови VPN.

- VPN на базі брандмауерів. Брандмауери більшості виробників підтримують туннелирование і шифрування даних. Всі подібні продукти засновані на тому, що трафік, що проходить через брандмауер шифрується. До програмного забезпечення власне брандмауера додається модуль шифрування. Недоліком цього методу можна назвати залежність продуктивності від апаратного забезпечення, на якому працює брандмауер. При використанні брандмауерів на базі ПК треба пам'ятати, що подібне рішення можна застосовувати тільки для невеликих мереж з невеликим обсягом переданої інформації.

- VPN на базі маршрутизаторів. Іншим способом побудови VPN є застосування для створення захищених каналів маршрутизаторів. Так як вся інформація, яка виходить із локальної мережі, проходить через маршрутизатор, то доцільно покласти на цей маршрутизатор і завдання шифрування.Прикладом обладнання для побудови VPN на маршрутизаторах є обладнання компанії Cisco Systems. Починаючи з версії програмного забезпечення IOS 11.3, маршрутизатори Cisco підтримують протоколи L2TP і IPSec. Крім простого шифрування інформації, що проходить Cisco підтримує і інші функції VPN, такі як ідентифікація при встановленні тунельного з'єднання і обмін ключами.Для підвищення продуктивності маршрутизатора може бути використаний додатковий модуль шифрування ESA. Крім того, компанія Cisco System випустила спеціалізований пристрій для VPN, яке так і називається Cisco 1720 VPN Access Router (маршрутизатор доступу до VPN), призначене для установки в компаніях малого і середнього розміру, а також у відділеннях великих організацій.

- VPN на базі програмного забезпечення. Наступним підходом до побудови VPN є чисто програмні рішення. При реалізації такого рішення використовується спеціалізоване програмне забезпечення, яке працює на виділеному комп'ютері, і в більшості випадків виконує роль proxy-сервера. Комп'ютер з таким програмним забезпеченням може бути розташований за брандмауером.

- VPN на базі мережевої ОС.Рішення на базі мережевої ОС ми розглянемо на прикладі ОС Windows компанії Microsoft. Для створення VPN Microsoft використовує протокол PPTP, який інтегрований в систему Windows. Дане рішення дуже привабливо для організацій використовують Windows в якості корпоративної операційної системи. Необхідно відзначити, що вартість такого рішення значно нижче вартості інших рішень. В роботі VPN на базі Windows використовується база користувачів, що зберігається на Primary Domain Controller (PDC). При підключенні до PPTP-сервера користувач аутентифицирующей по протоколам PAP, CHAP або MS-CHAP. Передані пакети инкапсулируются в пакети GRE / PPTP. Для шифрування пакетів використовується нестандартний протокол від Microsoft Point-to-Point Encryption c 40 або 128 бітовим ключем, отриманим в момент встановлення з'єднання. Недоліками даної системи є відсутність перевірки цілісності даних і неможливість зміни ключів під час з'єднання. Позитивними моментами є легкість інтеграції з Windows і низька вартість.

- VPN на базі апаратних засобів. Варіант побудови VPN на спеціальних пристроях може бути використаний в мережах, що вимагають високої продуктивності. Прикладом такого рішення є продукт c IPro-VPN компанії Radguard. Даний продукт використовує апаратне шифрування переданої інформації, здатне пропускати потік в 100 Мбіт / с. IPro-VPN підтримує протокол IPSec і механізм управління ключами ISAKMP / Oakley. Крім іншого, даний пристрій підтримує засоби трансляції мережевих адрес і може бути доповнено спеціальною платою, додає функції брандмауера

2. Регламенти VPN мереж

Мережі VPN будуються з використанням протоколів тунелювання даних через мережу зв'язку загального користування Інтернет, причому протоколи тунелювання забезпечують шифрування даних і здійснюють їх наскрізну передачу між користувачами. Як правило, на сьогоднішній день для побудови мереж VPN використовуються протоколи наступних рівнів:

- канальний рівень

- Мережевий рівень

- Транспортний рівень.

2.1 Канальний рівень

На канальному рівні можуть використовуватися протоколи тунелювання даних L2TP і PPTP, які використовують авторизацію і аутентифікацію.

PPTP.

В даний час найбільш поширеним протоколом VPN є протокол двухточечной тунельної зв'язку або Point-to-Point Tunnelling Protocol - PPTP. Розроблено він компаніями 3Com і Microsoft з метою надання безпечного віддаленого доступу до корпоративних мереж через Інтернет. PPTP використовує існуючі відкриті стандарти TCP / IP і багато в чому покладається на застарілий протокол двухточечной зв'язку РРР. На практиці РРР так і залишається комунікаційним протоколом сеансу з'єднання РРТР. РРТР створює тунель через мережу до NT-сервера одержувача і передає по ньому РРР-пакети віддаленого користувача. Сервер і робоча станція використовують віртуальну приватну мережу і не звертають уваги на те, наскільки безпечною або доступною є глобальна мережа між ними. Завершення сеансу з'єднання з ініціативи сервера, на відміну від спеціалізованих серверів віддаленого доступу, дозволяє адміністраторам локальної мережі не пропускати віддалених користувачів за межі системи безпеки Windows Server.

Хоча компетенція протоколу РРТР поширюється лише на пристрої, що працюють під управлінням Windows, він надає компаніям можливість взаємодіяти з існуючими мережевими інфраструктурами і не завдавати шкоди власній системі безпеки. Таким чином, віддалений користувач може підключитися до Інтернету за допомогою місцевого провайдера за допомогою аналогового або каналу ISDN і встановити з'єднання з сервером NT. При цьому компанії не доводиться витрачати великі суми на організацію і обслуговування пулу модемів, що надає послуги віддаленого доступу.

Далі розглядається робота РРТР. PPTP інкапсулює пакети IP для передачі по IP-мережі. Клієнти PPTP використовують порт призначення для створення керуючого тунелем з'єднання. Цей процес відбувається на транспортному рівні моделі OSI. Після створення тунелю комп'ютер-клієнт і сервер починають обмін службовими пакетами. На додаток до керуючого з'єднанню PPTP, що забезпечує працездатність каналу, створюється з'єднання для пересилання по тунелю даних. Інкапсуляція даних перед пересиланням через тунель відбувається дещо інакше, ніж при звичайній передачі. Інкапсуляція даних перед відправкою в тунель включає два етапи:

- Спочатку створюється інформаційна частина PPP. Дані проходять зверху вниз, від прикладного рівня OSI до канального.

- Потім отримані дані відправляються вгору по моделі OSI і инкапсулируются протоколами верхніх рівнів.

Таким чином, під час другого проходу дані досягають транспортного рівня. Однак інформація не може бути відправлена \u200b\u200bза призначенням, так як за це відповідає канальний рівень OSI. Тому PPTP шифрує поле корисного навантаження пакета і бере на себе функції другого рівня, зазвичай належать PPP, тобто додає до PPTP-пакету PPP-заголовок і закінчення. На цьому створення кадру канального рівня закінчується.

Далі, PPTP інкапсулює PPP-кадр в пакет Generic Routing Encapsulation (GRE), який належить мережевого рівня. GRE инкапсулирует мережевий рівень, наприклад IPX, AppleTalk, DECnet, щоб забезпечити можливість їх передачі по IP-мереж. Однак GRE не має можливості встановлювати сесії і забезпечувати захист даних від зловмисників. Для цього використовується здатність PPTP створювати з'єднання для управління тунелем. Застосування GRE в якості методу інкапсуляції обмежує поле дії PPTP тільки мережами IP.

Після того як кадр PPP був инкапсулирован в кадр з заголовком GRE, виконується інкапсуляція в кадр з IP-заголовком. IP-заголовок містить адреси відправника і одержувача пакету. На закінчення PPTP додає PPP заголовок і закінчення.

Система-відправник посилає дані через тунель. Система-одержувач видаляє всі службові заголовки, залишаючи тільки дані PPP.

L2TP

У найближчому майбутньому очікується зростання кількості віртуальних приватних мереж, розгорнутих на базі нового протоколу тунелювання другого рівня Layer 2 Tunneling Protocol - L2TP.

L2TP з'явився в результаті об'єднання протоколів PPTP і L2F (Layer 2 Forwarding). PPTP дозволяє передавати через тунель пакети PPP, а L2F-пакети SLIP і PPP. Щоб уникнути плутанини і проблем взаємодії систем на ринку телекомунікацій, комітет Internet Engineering Task Force (IETF) рекомендував компанії Cisco Systems об'єднати PPTP і L2F. На загальну думку, протокол L2TP увібрав в себе кращі риси PPTP і L2F. Головне достоїнство L2TP в тому, що цей протокол дозволяє створювати тунель не тільки в мережах IP, але і в таких, як ATM, X.25 і Frame Relay. На жаль, реалізація L2TP в Windows 2000 підтримує тільки IP.

L2TP застосовує в якості транспорту протокол UDP і використовує однаковий формат повідомлень як для управління тунелем, так і для пересилання даних. L2TP в реалізації Microsoft використовує в якості контрольних повідомлень пакети UDP, що містять шифровані пакети PPP. Надійність доставки гарантує контроль послідовності пакетів.

Функціональні можливості PPTP і L2TP різні. L2TP може використовуватися не тільки в IP-мережах, службові повідомлення для створення тунелю і пересилання за нього даних використовують однаковий формат і протоколи. PPTP може застосовуватися тільки в IP-мережах, і йому необхідно окреме з'єднання TCP для створення і використання тунелю. L2TP поверх IPSec пропонує більше рівнів безпеки, ніж PPTP, і може гарантувати майже 100-відсоткову безпеку важливих для організації даних. Особливості L2TP роблять його дуже перспективним протоколом для побудови віртуальних мереж.

Протоколи L2TP і PPTP відрізняються від протоколів тунелювання третього рівня рядом особливостей:

- Надання корпораціям можливості самостійно обирати спосіб аутентифікації користувачів і перевірки їх повноважень - на власній «території» або у провайдера Інтернет-послуг. Обробляючи тунелюватись пакети PPP, сервери корпоративної мережі отримують всю інформацію, необхідну для ідентифікації користувачів.

- Підтримка комутації тунелів - завершення одного тунелю і ініціювання іншого до одного з декількох потенційних термінаторів. Комутація тунелів дозволяє, як би продовжити PPP - з'єднання до необхідної кінцевої точки.

- Надання системним адміністраторам корпоративної мережі можливості реалізації стратегій призначення користувачам прав доступу безпосередньо на брандмауері і внутрішніх серверах. Оскільки термінатори тунелю отримують пакети PPP з відомостями про користувачів, вони в змозі застосовувати сформульовані адміністраторами стратегії безпеки до трафіку окремих користувачів. (Туннелирование третього рівня не дозволяє розрізняти надходять від провайдера пакети, тому фільтри стратегії безпеки доводиться застосовувати на кінцевих робочих станціях і мережевих пристроях.) Крім того, в разі використання тунельного комутатора з'являється можливість організувати «продовження» тунелю другого рівня для безпосередньої трансляції трафіку окремихкористувачів до відповідних внутрішніх серверів. На такі сервери може бути покладено завдання додаткової фільтрації пакетів.

· MPLS

Також на канальному рівні для організації тунелів може використовуватися технологія MPLS (Від англійського Multiprotocol Label Switching - мультипротокольна комутація по мітках - механізм передачі даних, який емулює різні властивості мереж з комутацією каналів поверх мереж з комутацією пакетів). MPLS працює на рівні, який можна було б розташувати між канальним і третім мережевим рівнями моделі OSI, і тому його зазвичай називають протоколом канально-мережевого рівня. Він був розроблений з метою забезпечення універсальної служби передачі даних як для клієнтів мереж з комутацією каналів, так і мереж з комутацією пакетів. За допомогою MPLS можна передавати трафік самої різної природи, такий як IP-пакети, ATM, SONET і кадри Ethernet.

Рішення по організації VPN на канальному рівні мають досить обмежену область дії, як правило, в рамках домена провайдера.

2.2 Мережевий рівень

Мережевий рівень (рівень IP). Використовується протокол IPSec реалізує шифрування і конфіденційність даних, а також аутентифікацію абонентів. Застосування протоколу IPSec дозволяє реалізувати повнофункціональний доступ еквівалентний фізичній підключенню до корпоративної мережі. Для встановлення VPN кожен з учасників повинен конфігурувати певні параметри IPSec, тобто кожен клієнт повинен мати програмне забезпечення реалізує IPSec.

IPSec

Звичайно, жодна компанія не хотіла б відкрито передавати в Інтернет фінансову або іншу конфіденційну інформацію. Канали VPN захищені потужними алгоритмами шифрування, закладеними в стандарти протоколу безпеки IРsec. IPSec або Internet Protocol Security - стандарт, обраний міжнародним співтовариством, групою IETF - Internet Engineering Task Force, створює основи безпеки для Інтернет-протоколу (IP / Протокол IPSec забезпечує захист на мережевому рівні і вимагає підтримки стандарту IPSec тільки від людей, що спілкуються між собою пристроїв по обидві боку з'єднання. Всі інші пристрої, розташовані між ними, просто забезпечують трафік IP-пакетів.

Спосіб взаємодії осіб, що використовують технологію IPSec, прийнято визначати терміном «захищена асоціація» - Security Association (SA). Захищена асоціація функціонує на основі угоди, укладеної сторонами, які користуються засобами IPSec для захисту переданої одна одній інформації. Ця угода регулює декілька параметрів: IP-адреси відправника і одержувача, криптографічний алгоритм, порядок обміну ключами, розміри ключів, термін служби ключів, алгоритм аутентифікації.

IPSec - це узгоджений набір відкритих стандартів, що має ядро, яке може бути досить просто доповнено новими функціями і протоколами. Ядро IPSec складають три протоколи:

· АНабо Authentication Header - заголовок аутентифікації - гарантує цілісність і автентичність даних. Основне призначення протоколу АН - він дозволяє приймальній стороні переконатися, що:

- пакет був відправлений стороною, з якою встановлена \u200b\u200bбезпечна асоціація;

- вміст пакета не було спотворено в процесі його передачі по мережі;

- пакет не є дублікатом вже отриманого пакета.

Дві перші функції обов'язкові для протоколу АН, а остання вибирається при встановленні асоціації за бажанням. Для виконання цих функцій протокол АН використовує спеціальний заголовок. Його структура розглядається за такою схемою:

- В поле наступного заголовка (next header) вказується код протоколу більш високого рівня, тобто протоколу, повідомлення якого розміщено в поле даних IP-пакета.

- В поле довжини корисного навантаження (payload length) міститься довжина заголовка АН.

- Індекс параметрів безпеки (Security Parameters Index, SPI) використовується для зв'язку пакета з передбаченої для нього безпечної асоціацією.

- Поле порядкового номера (Sequence Number, SN) вказує на порядковий номер пакета і застосовується для захисту від його помилкового відтворення (коли третя сторона намагається повторно використовувати перехоплені захищені пакети, відправлені реально аутентифицироваться відправником).

- Поле даних аутентифікації (authentication data), яке містить так зване значення перевірки цілісності (Integrity Check Value, ICV), використовується для аутентифікації і перевірки цілісності пакету. Це значення, зване також дайджестом, обчислюється за допомогою однієї з двох обов'язково підтримуваних протоколом АН обчислювально необоротних функцій MD5 або SAH-1, але може використовуватися і будь-яка інша функція.

· ESP або Encapsulating Security Payload - інкапсуляція зашифрованих даних - шифрує дані, що передаються, забезпечуючи конфіденційність, може також підтримувати аутентифікацію і цілісність даних;

Протокол ESP вирішує дві групи завдань.

- До першої відносяться завдання, аналогічні завданням протоколу АН, - це забезпечення аутентифікації і цілісності даних на основі дайджесту,

- До другої - переданих даних шляхом їх шифрування від несанкціонованого перегляду.

Тема ділиться на дві частини, що розділяються полем даних.

- Перша частина, яка називається власне заголовком ESP, утворюється двома полями (SPI і SN), призначення яких аналогічно однойменним полях протоколу АН, і розміщується перед полем даних.

- Решта службові поля протоколу ESP, звані кінцевиком ESP, розташовані в кінці пакета.

Два поля концевика - наступного заголовка і даних аутентифікації - аналогічні полях заголовка АН. Поле даних аутентифікації відсутня, якщо при встановленні безпечної асоціації прийнято рішення не використовувати можливостей протоколу ESP щодо забезпечення цілісності. Крім цих полів кінцевик містить два додаткових поля - заповнювач і довжини заповнювача.

Протоколи AH і ESP можуть захищати дані в двох режимах:

- в транспортному - передача ведеться з оригінальними IP-заголовками;

- в тунельному - вихідний пакет поміщається в новий IP-пакет і передача ведеться з новими заголовками.

Застосування того чи іншого режиму залежить від вимог, що пред'являються до захисту даних, а також від ролі, яку відіграє в мережі вузол, завершальний захищений канал. Так, вузол може бути хостом (кінцевим вузлом) або шлюзом (проміжним вузлом).

Відповідно, є три схеми застосування протоколу IPSec:

- хост-хост;

- шлюз-шлюз;

- хост-шлюз.

Можливості протоколів АН і ESP частково перекриваються: протокол АН відповідає тільки за забезпечення цілісності і аутентифікації даних, протокол ESP може шифрувати дані і, крім того, виконувати функції протоколу АН (в урізаному вигляді). ESP може підтримувати функції шифрування і аутентифікації / цілісності в будь-яких комбінаціях, тобто або всю групу функцій, або тільки аутентифікацію / цілісність, або тільки шифрування.

· IKE або Internet Key Exchange - обмін ключами Інтернету - вирішує допоміжну задачу автоматичного надання кінцевим точкам захищеного каналу секретних ключів, необхідних для роботи протоколів аутентифікації і шифрування даних.

2.3 Транспортний рівень

На транспортному рівні використовується протокол SSL / TLS або Secure Socket Layer / Transport Layer Security, який реалізує шифрування і аутентифікацію між транспортними рівнями приймача і передавача. SSL / TLS може застосовуватися для захисту трафіку TCP, не може застосовуватися для захисту трафіку UDP. Для функціонування VPN на основі SSL / TLS немає необхідності в реалізації спеціального програмного забезпечення так як кожен браузер і поштовий клієнт оснащені цими протоколами. В силу того, що SSL / TLS реалізується на транспортному рівні, захищене з'єднання встановлюється «з-кінця-в-кінець».

TLS-протокол заснований на Netscape SSL-протоколі версії 3.0 і складається з двох частин - TLS Record Protocol і TLS Handshake Protocol. Різниця між SSL 3.0 і TLS 1.0 незначні.

SSL / TLS включає в себе три основних фази:

- Діалог між сторонами, метою якого є вибір алгоритму шифрування;

- Обмін ключами на основі криптосистем з відкритим ключем або аутентифікація на основі сертифікатів;

- Передача даних, шифрованих за допомогою симетричних алгоритмів шифрування.

2.4 Реалізація VPN: IPSec або SSL / TLS?

Найчастіше перед керівниками IT підрозділів стоїть питання: який з протоколів вибрати для побудови корпоративної мережі VPN? Відповідь не очевидна так як кожен з підходів має як плюси, так і мінуси. Постараємося провести і виявити коли необхідно застосовувати IPSec, а коли SSL / TLS. Як видно з аналізу характеристик цих протоколів вони не є взаємозамінними і можуть функціонувати як окремо, так і паралельно, визначаючи функціональні особливості кожної з реалізованих VPN.

Вибір протоколу для побудови корпоративної мережі VPN можна здійснювати за такими критеріями:

· Тип доступу необхідний для користувачів мережі VPN.

- Повнофункціональне постійне підключення до корпоративної мережі. Рекомендований вибір - протокол IPSec.

- Тимчасове підключення, наприклад, мобільного користувача або користувача використовує публічний комп'ютер, з метою отримання доступу до певних послуг, наприклад, електронною поштою або базі даних. Рекомендований вибір - протокол SSL / TLS, який дозволяє організувати VPN для кожної окремої послуги.

· Чи є користувач співробітником компанії.

- Якщо користувач є співробітником компанії, пристрій яким він користується для доступу до корпоративної мережі через IPSec VPN може бути налаштоване деяким певним способом.

- Якщо користувач не є співробітником компанії до корпоративної мережі якої здійснюється доступ, рекомендується використовувати SSL / TLS. Це дозволить обмежити доступ гостя тільки певними послугами.

· Який рівень безпеки корпоративної мережі.

- Високий. Рекомендований вибір - протокол IPSec. Дійсно, рівень безпеки пропонований IPSec набагато вище рівня безпеки пропонованого протоколом SSL / TLS в силу використання конфигурируемого ПО на боці користувача і шлюзу безпеки на стороні корпоративної мережі.

- Середній. Рекомендований вибір - протокол SSL / TLS дозволяє здійснювати доступ з будь-яких терміналів.

· Рівень безпеки даних переданих користувачем.

- Високий, наприклад, менеджмент компанії. Рекомендований вибір - протокол IPSec.

- Середній, наприклад, партнер. Рекомендований вибір - протокол SSL / TLS.

Залежно від послуги - від середнього до високого. Рекомендований вибір - комбінація протоколів IPSec (для послуг вимагають високий рівень безпеки) і SSL / TLS (для послуг вимагають середній рівень безпеки).

· Що важливіше, швидке розгортання VPN або масштабованість рішення в майбутньому.

- Швидке розгортання мережі VPN з мінімальними витратами. Рекомендований вибір - протокол SSL / TLS. У цьому випадку немає необхідності реалізації спеціального ПО на боці користувача як в разі IPSec.

- Масштабованість мережі VPN - додавання доступу до різноманітних послуг. Рекомендований вибір - протокол IPSec дозволяє здійснення доступу до всіх послуг і ресурсів корпоративної мережі.

- Швидке розгортання і масштабованість. Рекомендований вибір - комбінація IPSec і SSL / TLS: використання SSL / TLS на першому етапі для здійснення доступу до необхідних послуг з подальшим впровадженням IPSec.

3. Методи реалізації VPN мереж

Віртуальна приватна мережа базується на трьох методах реалізації:

· Туннелирование;

· Шифрування;

· Аутентифікація.

3.1 Туннелирование

Туннелирование забезпечує передачу даних між двома точками - закінченнями тунелю - таким чином, що для джерела і приймача даних виявляється прихованою вся мережева інфраструктура, що лежить між ними.

Транспортне середовище тунелю, як паром, підхоплює пакети використовуваного мережевого протоколу біля входу в тунель і без змін доставляє їх до виходу. Побудови тунелю досить для того, щоб з'єднати два мережевих вузла так, що з точки зору працюючого на них програмного забезпечення вони виглядають підключеними до однієї (локальної) мережі. Однак не можна забувати, що насправді «парою» з даними проходить через безліч проміжних вузлів (маршрутизаторів) відкритої публічної мережі.

Такий стан справ таїть в собі дві проблеми. Перша полягає в тому, що передається через тунель інформація може бути перехоплена зловмисниками. Якщо вона конфіденційна (номери банківських карток, фінансові звіти, відомості особистого характеру), то цілком реальна загроза її компрометації, що вже само по собі неприємно. Гірше того, зловмисники мають можливість модифікувати передані через тунель дані так, що одержувач не зможе перевірити їх достовірність. Наслідки можуть бути жахливими. З огляду на сказане, ми приходимо до висновку, що тунель в чистому вигляді придатний хіба що для деяких типів мережевих комп'ютерних ігор і не може претендувати на більш серйозне застосування. Обидві проблеми вирішуються сучасними засобами криптографічного захисту інформації. Щоб перешкодити внесенню несанкціонованих змін в пакет з даними на шляху його проходження по тунелю, використовується метод електронного цифрового підпису (). Суть методу полягає в тому, що кожен переданий пакет забезпечується додатковим блоком інформації, який виробляється у відповідності з асиметричним криптографічним алгоритмом і унікальний для вмісту пакета і секретного ключа ЕЦП відправника. Цей блок інформації є ЕЦП пакету і дозволяє виконати аутентифікацію даних одержувачем, якому відомий відкритий ключ ЕЦП відправника. Захист переданих через тунель даних від несанкціонованого перегляду досягається шляхом використання сильних алгоритмів шифрування.

3.2 Аутентифікація

Забезпечення безпеки є основною функцією VPN. Всі дані від комп'ютерів-клієнтів проходять через Internet до VPN-сервера. Такий сервер може знаходитися на великій відстані від клієнтського комп'ютера, і дані на шляху до мережі організації проходять через обладнання безлічі провайдерів. Як переконатися, що дані не були прочитані або змінені? Для цього застосовуються різні методи аутентифікації і шифрування.

Для аутентифікації користувачів PPTP може задіяти будь-який з протоколів, що застосовуються для PPP

- EAP або Extensible Authentication Protocol;

- MSCHAP або Microsoft Challenge Handshake Authentication Protocol (редакція 1 і 2);

- CHAP або Challenge Handshake Authentication Protocol;

- SPAP або Shiva Password Authentication Protocol;

- PAP або Password Authentication Protocol.

Кращими вважаються протоколи MSCHAP версії 2 і Transport Layer Security (EAP-TLS), оскільки вони забезпечують взаємну аутентифікацію, тобто VPN-сервер і клієнт ідентифікують один одного. У всіх інших протоколах тільки сервер проводить аутентифікацію клієнтів.

Хоча PPTP забезпечує достатній ступінь безпеки, але все ж L2TP поверх IPSec надійніше. L2TP поверх IPSec забезпечує аутентифікацію на рівнях «користувач» і «комп'ютер», а також виконує аутентифікацію і шифрування даних.

Аутентифікація здійснюється або відритим тестом (clear text password), або за схемою запит / відгук (challenge / response). З прямим текстом все ясно. Клієнт посилає серверу пароль. Сервер порівнює це з еталоном і або забороняє доступ, або говорить «ласкаво просимо». Відкрита аутентифікація практично не зустрічається.

Схема запит / відгук набагато більш просунута. У загальному вигляді вона виглядає так:

- клієнт посилає серверу запит (request) на аутентифікацію;

- сервер повертає випадковий відгук (challenge);

- клієнт знімає зі свого пароля хеш (хешем називається результат хеш-функції, яка перетворює вхідний масив даних довільної довжини в вихідну бітову рядок фіксованої довжини), шифрує їм відгук і передає його серверу;

- те ж саме проробляє і серверу та порівнює отриманий результат з відповіддю клієнта;

- якщо зашифрований відгук збігається, аутентифікація вважається успішною;

На першому етапі аутентифікації клієнтів і серверів VPN, L2TP поверх IPSec використовує локальні сертифікати, отримані від служби сертифікації. Клієнт і сервер обмінюються сертифікатами і створюють захищене з'єднання ESP SA (security association). Після того як L2TP (поверх IPSec) завершує процес аутентифікації комп'ютера, виконується аутентифікація на рівні користувача. Для аутентифікації можна задіяти будь-який протокол, навіть PAP, передає ім'я користувача і пароль у відкритому вигляді. Це цілком безпечно, так як L2TP поверх IPSec шифрує всю сесію. Однак проведення аутентифікації користувача за допомогою MSCHAP, що застосовує різні ключі шифрування для аутентифікації комп'ютера і користувача, може посилити захист.

3.3. шифрування

Шифрування за допомогою PPTP гарантує, що ніхто не зможе отримати доступ до даних при пересиланні через Internet. В даний час підтримуються два методи шифрування:

- Протокол шифрування MPPE або Microsoft Point-to-Point Encryption сумісний тільки з MSCHAP (редакція 1 і 2);

- EAP-TLS і вміє автоматично вибирати довжину ключа шифрування при узгодженні параметрів між клієнтом і сервером.

MPPE підтримує роботу з ключами довжиною 40, 56 або 128 біт. Старі операційні системи Windows підтримують шифрування з довжиною ключа тільки 40 біт, тому в змішаному середовищі Windows слід вибирати мінімальну довжину ключа.

PPTP змінює значення ключа шифрування після кожного прийнятого пакета. Протокол MMPE розроблявся для каналів зв'язку точка-точка, в яких пакети передаються послідовно, і втрата даних дуже мала. У цій ситуації значення ключа для чергового пакета залежить від результатів дешифрування попереднього пакету. При побудові віртуальних мереж через мережі загального доступу ці умови дотримуватися неможливо, так як пакети даних часто приходять до одержувача не в тій послідовності, в якій були відправлені. Тому PPTP використовує для зміни ключа шифрування порядкові номери пакетів. Це дозволяє виконувати дешифрацию незалежно від попередніх прийнятих пакетів.

Обидва протоколу реалізовані як в Microsoft Windows, так і поза нею (наприклад, в BSD), на алгоритми роботи VPN можуть істотно відрізнятися.

Таким чином, зв'язка «туннелирование + аутентифікація + шифрування» дозволяє передавати дані між двома точками через мережу загального користування, моделюючи роботу приватної (локальної) мережі. Іншими словами, розглянуті засоби дозволяють побудувати віртуальну приватну мережу.

Додатковим приємним ефектом VPN-з'єднання є можливість (і навіть необхідність) використання системи адресації, прийнятої в локальній мережі.

Реалізація віртуальної приватної мережі на практиці виглядає наступним чином. У локальної обчислювальної мережі офісу фірми встановлюється сервер VPN. Віддалений користувач (або маршрутизатор, якщо здійснюється з'єднання двох офісів) з використанням клієнтського програмного забезпечення VPN ініціює процедуру з'єднання з сервером. Відбувається аутентифікація користувача - перша фаза встановлення VPN-з'єднання. У разі підтвердження повноважень настає друга фаза - між клієнтом і сервером виконується узгодження деталей забезпечення безпеки з'єднання. Після цього організовується VPN-з'єднання, що забезпечує обмін інформацією між клієнтом і сервером у формі, коли кожен пакет з даними проходить через процедури шифрування / дешифрування і перевірки цілісності - аутентифікації даних.

Основною проблемою мереж VPN є відсутність усталених стандартів аутентифікації і обміну шифрованого інформацією. Ці стандарти все ще знаходяться в процесі розробки і тому продукти різних виробників не можуть встановлювати VPN-з'єднання і автоматично обмінюватися ключами. Дана проблема тягне за собою уповільнення поширення VPN, так як важко змусити різні компанії користуватися продукцією одного виробника, а тому утруднений процес об'єднання мереж компаній-партнерів в, так звані, extranet-мережі.

Переваги технології VPN в тому, що організація віддаленого доступу робиться не через телефонну лінію, а через Інтернет, що набагато дешевше і краще. Недолік технології VPN в тому, що кошти побудови VPN не є повноцінними засобами виявлення і блокування атак. Вони можуть запобігти ряд несанкціонованих дій, але далеко не всі можливості, які можуть використовуватися для проникнення в корпоративну мережу. Але, незважаючи на все це технологія VPN має перспективи на подальший розвиток.

Чого ж можна очікувати в плані розвитку технологій VPN в майбутньому? Без всякого сумніву, буде вироблений і затверджений єдиний стандарт побудови подібних мереж. Швидше за все, основою цього стандарту буде, вже зарекомендував себе протокол IPSec. Далі, виробники сконцентруються на підвищенні продуктивності своїх продуктів і на створенні зручних засобів управління VPN. Швидше за все, розвиток засобів побудови VPN буде йти в напрямку VPN на базі маршрутизаторів, так як дане рішення поєднує в собі досить високу продуктивність, інтеграцію VPN і маршрутизації в одному пристрої. Однак будуть розвиватися і недорогі рішення для невеликих організацій. На закінчення, треба сказати, що, незважаючи на те, що технологія VPN ще дуже молода, її чекає велике майбутнє.

VPN (Virtual Private Network) або в перекладі на російську віртуальна приватна мережа - це технологія, яка дозволяє об'єднувати комп'ютерні пристрої в захищені мережі, щоб забезпечувати їх користувачам зашифрований канал і анонімний доступ до ресурсів в інтернеті.

У компаніях VPN використовується в основному для об'єднання декількох філій, розташованих в різних містах або навіть частинах світу в одну локальну мережу. Службовці таких компаній, використовуючи VPN можуть використовувати всі ресурси, які знаходяться в кожній філії як свої локальні, що знаходяться у себе під боком. Наприклад, роздрукувати документ на принтері, який знаходиться в іншій філії всього в один клік.

Рядовим користувачам інтернету VPN знадобиться, коли:

- сайт заблокував провайдер, а зайти потрібно;

- часто доводиться користуватися онлайн-банкінгом і платіжними системами і хочеться захистити дані від можливої \u200b\u200bкрадіжки;

- сервіс працює тільки для Європи, а ви в Росії і не проти послухати музику на LastFm;

- хочете щоб відвідувані вами сайти не відстежували ваші дані;

- немає роутера, але є можливість з'єднати два комп'ютери в локальну мережу, щоб забезпечити обом доступ до інтернету.

Як працює VPN

Віртуальні приватні мережі працюють через тунель, який вони встановлюють між вашим комп'ютером і віддаленим сервером. Все що передаються через цей тунель дані зашифровані.

Його можна представити у вигляді звичайного тунелю, який зустрічається на автомобільних магістралях, тільки прокладеного через інтернет між двома точками - комп'ютером і сервером. З цього тунелю дані подібно до автомобілів проносяться між точками з максимально можливою швидкістю. На вході (на комп'ютері користувача) ці дані шифруються і йдуть в такому вигляді адресату (на сервер), в цій точці відбувається їх розшифровка і інтерпретація: відбувається завантаження файлу, відправляється запит до сайту і т. П. Після чого отримані дані знову шифруються на сервері і по тунелю відправляються назад на комп'ютер користувача.

Для анонімного доступу до сайтів і сервісів досить мережі, що складається з комп'ютера (планшета, смартфона) і сервера.

У загальному вигляді можна обмінюватись інформацією VPN виглядає так:

- Створюється тунель між комп'ютером користувача і сервером з встановленим програмним забезпеченням для створення VPN. Наприклад OpenVPN.

- У цих програмах на сервері і комп'ютері генерується ключ (пароль) для шифрування / розшифрування даних.

- На комп'ютері створюється запит і шифрується за допомогою створеного раніше ключа.

- Зашифровані дані передаються по тунелю на сервер.

- Дані, які прийшли з тунелю на сервер, розшифровуються і відбувається виконання запиту - відправка файлу, вхід на сайт, запуск сервісу.

- Сервер готує відповідь, шифрує його перед відправкою і відсилає назад користувачеві.

- Комп'ютер користувача отримує дані і розшифровує їх ключем, який був згенерований раніше.

Пристрої, що входять до віртуальної приватної мережі, не прив'язані географічно і можуть перебувати на будь-якому відстані один від одного.

Для рядового користувача сервісів віртуальної приватної мережі досить розуміння того, що вхід в інтернет через VPN - це повна анонімність і необмежений доступ до будь-яких ресурсів, включаючи ті, які заблоковані провайдером або недоступні для вашої країни.

Кому і навіщо потрібен VPN

Фахівці рекомендують користуватися VPN для передачі будь-яких даних, які не повинні опинитися в руках третіх осіб - логінів, паролів, приватної і робочого листування, роботи з інтернет-банкінгом. Особливо це актуально при користуванні відкритими точками доступу - WiFi в аеропортах, кафе, парках тощо.

Стане в нагоді технологія і тим, хто хоче безперешкодно заходити на будь-які сайти і сервіси, в тому числі й з іншим описом провайдером або відкриті тільки для певного кола осіб. Наприклад, Last.fm безкоштовно доступний тільки для жителів США, Англії та ряду інших європейських країн. Використовувати музичні сервіс з Росії дозволить підключення через VPN.

Відмінності VPN від TOR, proxy і анонімайзерів

VPN працює на комп'ютері глобально і перенаправляє через тунель роботу всього програмного забезпечення, встановленого на комп'ютері. Будь-який запит - через чат, браузер, клієнт хмарного сховища (dropbox) і ін. Перед попаданням до адресата проходить через тунель і шифрується. Проміжні пристрої «плутають сліди» через шифрування запитів і розшифровують його тільки перед відправкою кінцевому адресату. Кінцевий адресат запиту, наприклад, сайт, фіксує не дані користувача - географічне положення та ін., А дані VPN сервера. Т. е. Теоретично неможливо відстежити які сайти відвідував користувач і що за запити передавав по захищеному підключенню.

В деякій мірі аналогами VPN можна вважати анонімайзери, proxy і TOR, але всі вони в чомусь програють віртуальних приватних мереж.

Чим відрізняється VPN від TOR

Подібно VPN технологія TOR передбачає шифрування запитів і передачу їх від користувача до сервера і навпаки. Тільки постійних тунелів TOR не створює, шляхи отримання / передачі даних змінюються при кожному зверненні, що скорочує шанси на перехоплення пакетів даних, але не кращим чином позначається на швидкості. TOR безкоштовна технологія і підтримується ентузіастами, тому очікувати стабільної роботи не доводиться. Простіше кажучи, зайти на сайт, заблокований провайдером, вийде, але відео в HD-якості з нього завантажуватися буде кілька годин або навіть днів.

Чим відрізняється VPN від proxy

Proxy по аналогії з VPN перенаправляють запит до сайту, пропускаючи його через сервери-посередники. Тільки перехопити такі запити нескладно, адже обмін інформацією відбувається без будь-якого шифрування.

Чим відрізняється VPN від Анонімайзера

Анонимайзер - урізаний варіант proxy, здатний працювати тільки в рамках відкритої вкладки браузера. Через нього вийде зайти на сторінку, але скористатися більшістю можливостей не вийде, та й шифрування ніякого не передбачено.

За швидкістю із способів непрямого обміну даними виграє proxy, т. К. Він не передбачає шифрування каналу зв'язку. На другому місці VPN, що забезпечує не тільки анонімність, але і захист. Третє місце за анонімайзером, обмеженим роботою у відкритому вікні браузера. TOR підійде, коли немає часу і можливостей для підключення до VPN, але на швидкісну обробку об'ємних запитів розраховувати не варто. Ця градація справедлива для випадку, коли використовуються не нагріженние сервера, що знаходяться на однаковій відстані від тестованого.

Як підключитися до інтернету через VPN

В рунеті послуги доступу до VPN пропонують десятки сервісів. Ну а по всьому світу напевно сотні. В основному всі сервіси платні. Вартість складає від декількох доларів до декількох десятків доларів на місяць. Фахівці, які непогано розуміють в IT створюють для себе VPN сервер самостійно, використовуючи для цих цілей сервера, які надають різні хостинг-провайдери. Вартість такого сервера зазвичай близько 5 $ в місяць.

Віддати перевагу платне або безкоштовне рішення залежить від вимог і очікувань. Працювати будуть обидва варіанти - приховувати розташування, підміняти ip, шифрувати дані при передачі та ін. - але проблеми зі швидкістю і доступом в платних сервісах трапляються разюче рідше і вирішуються набагато швидше.

Твитнуть

Плюсануть

Please enable JavaScript to view theРозвиток мобільних інтернет-технологій дозволило повноцінно використовувати телефони та планшети для серфінгу в Мережі. Мобільні гаджети використовують не тільки для пошуку необхідних відомостей, з їх допомогою: спілкуються в соціальних спільнотах, роблять покупки, проводять фінансові операції, працюють в корпоративних мережах.

Але як при цьому надійного, безпечного, анонімного інтернет-з'єднання? Відповідь проста - скористатися VPN, наприклад https://colander.pro/servers.

Що таке VPN і навіщо він потрібен на телефоні

Технології, що дозволяють створити логічну мережу з одним або безліччю з'єднань, отримали узагальнена назва Virtual Private Network (скорочено VPN). У дослівному перекладі це вираз звучить, як віртуальна приватна мережа.

Її суть полягає в створенні поверх або всередині іншої мережі, захищеного з'єднання (своєрідного тунелю) по якому, завдяки встановленому на гаджет з додатком, клієнт може звертатися до VРN-сервера. Усередині такого з'єднання здійснюється зміна, шифрування і захист усіх переданих даних.

Чому ж сервіси, що надають можливість користуватися такими віртуальними мережами стали так популярні і так чи необхідно їх наявність на планшеті або смартфоні?

У туристичних і ділових поїздках часто виникає необхідність скористатися інтернетом: для входу в мобільний офіс, ділового листування, замовлення та оплати квитків і спілкування по Skype та інше. Зручно за допомогою, що знаходиться під рукою девайса перевірити пошту, проаналізувати котирування, вивчити новини. Але для цього доводиться вдаватися до послуг Wi-Fi, який зараз у багатьох вокзалах, аеропортах, кафе і готелях безкоштовний.

Звичайно можливість отримати доступ до інтернету в будь-якому місці корисна і зручна річ, але наскільки це безпечно. Фахівці, що займаються захистом інформації, стверджують, що через незахищене Wi-Fi-з'єднання можна просто і без особливих зусиль отримати доступ до всіх даних знаходяться на гаджет.

У цьому випадку вибір послуг VPN буде найкращою можливістю захистити користувача від розкрадання його конфіденційних відомостей. Однак не тільки для безпеки можна використовувати ці віртуальні мережі. Їх застосування дозволяє отримати можливість зайти на веб-ресурс недоступний в певному регіоні, обійти обмеження корпоративної мережі, та інше.

Особливості мобільних технологій

Для того, щоб власники мобільних гаджетів могли скористатися цими хмарними технологіями багато VPN-сервера були адаптовані для роботи з такими пристроями. Канали зв'язку, що використовуються смартфонами і планшетами для входу в Мережу, часто змінюються, це може бути Wi-Fi, а потім 3G або 4G-з'єднання. Це в значній мірі ускладнює можливість звичайного VPN-сервера підтримувати на виділеному каналі стабільний зв'язок.

Так відбувається через те, що він бачить звернення до нього гаджетів з різних підмереж і IP-адрес, що призводить до втрати додатками, встановленими на пристроях, активного підключення. Щоб цього уникнути на спеціально адаптованих серверах, оснащених технологією VРN, почали застосовувати специфічні методи авторизації. Які дають можливість здійснити двосторонню передачу даних від сервера до носиться гаджетам, де пристрої періодично проводить зміну параметрів мережі.

Як правильно використовувати можливості VPN на телефоні

Існують послуги платних VPN-серверів і їх безкоштовні аналоги. Що краще вибрати вирішувати кожному користувачеві індивідуально. Якщо вийшло визначитися з вибором сервісу та сервера потрібно переходити до налаштування. Зараз найбільш популярними мобільними гаджетами є пристрої на iPhone і Android.

Активація VPN на iPhone

Щоб налаштувати використання цих технологій на iPhone, можна використовувати два шляхи. Перший - вибрати найбільш підходяще для цього додаток з App Store і встановити його. Після чого провести наступні дії:

- Відвідати розділ настройки.

- Відкрити вкладку VPN і активувати її повзунком.

- Після чого вибрати встановлений сервіс.

Другий - налаштувати VPN вручну. Для цього потрібно здійснити такі маніпуляції:

- Увійшовши в пристрої в розділ налаштування, активувати VPN і клікнути по значку «додати конфігурацію».

- Потім вибрати тип захисту: L2TP, IPSec або IKEv2 і активувати необхідну конфігурацію.

- Після чого слід заповнити відомості про налаштування приватної мережі: опис віддаленого ідентифікатора, сервера і заповнити відомості необхідні для реєстрації - нік, пароль.

- При наявності проксі-сервера слід вибрати виходячи з переваг, його використання: авто або в ручному режимі.

- Натиснувши кнопку «Готово» і переключивши в потрібне положення повзунок стан можна приступати до інтернет-серфінгу.

Тепер весь трафік з iPhone, буде проходити через VPN.

Налаштування VPN на Android

Тут підключити обраний VPN-сервіс набагато простіше для цього необхідно:

- Активувати розділ «Налаштування», де в рядку «Бездротові мережі» клацають по напису: «Додатково».

- Після чого після відкриття підрозділу «VPN» і кліка по знаку +, буде надано дані про доступні протоколах підключення таких послуг.

- Вибравши і зберігши необхідне підключення, залишиться лише ввести створити необхідні для роботи облікові дані: логін і пароль.

Звичайно на будівництва різних смартфонів можуть відрізнятися, але основні дії багато в чому схожі.

висновок

Складно заперечити, що використання VPN в мобільних пристроях ставати послугою все більш затребуваною. Завдяки таким сервісам перед користувачами відкривається маса можливостей: пускаючись в подорожі мати можливість не відриватися від робочого процесу, знаючи, що все його дані постійно захищені, перебуваючи в іншому регіоні отримувати доступ до необхідних ресурсів та інші преференції.

Методи VPN. VPN-сервери. Конфігурація Windows Server для бездротової VPN. VPN-сервери для Unix. Мережеве обладнання, що підтримує інтегрований VPN. Програмне забезпечення VPN-клієнта. Конфігурація Windows для VPN. VPN-клієнт Microsoft L2TP / IPSec. Реалізація підключення в Windows. Функції Windows ХР. VPN-кпіенти для Unix. За допомогою бездротової VPN. Реалізація підключення за замовчуванням. Відмова від VPN. Використання VPN через колективну мережу.

Інструменти захисту в специфікації 802.11 недостатньо гарні для захисту даних, що передаються через бездротову мережу. Отже, що ж є альтернативою? Віртуальна приватна мережа (VPN) може додати ще один ефективний спосіб захисту даних, що переміщаються від бездротового мережевого клієнта до хосту, який може розташовуватися всюди, де є підключення до мережі.

Для з'єднання двох точок по мережі через кодований канал VPN використовує «тунель даних». Кінцеві точки можуть бути окремим мережним клієнтом та сервером, парою комп'ютерів клієнтів або інших пристроїв, а також шлюзами в парі мережі. Дані, що проходять через колективну мережу, є повністю ізольованими від іншого мережевого трафіку. При цьому використовується аутентифікація за допомогою логіна і пароля для обмеження доступу авторизованими користувачами, кодування даних, щоб зробити їх незрозумілими для сторонніх, і аутентифікація даних для управління цілісністю кожного пакету даних і гарантії того, що всі дані походять від легітимних мережевих клієнтів. VPN є не тільки іншим рівнем шифрування. VPN ізолює весь наскрізний шлях даних від інших мережевих користувачів, тому неавторизовані користувачі не можуть їх отримати. Робота VPN-мереж протікає на IP- (мережевому) рівні ISO-моделі. Тому вони можуть працювати вище протоколів 802.11b, що працюють на фізичному рівні. VPN можуть також пропускати дані через з'єднання з мережею, що містить більше однієї фізичної середовища (наприклад, бездротове з'єднання, що пропускає дані у напрямку до провідний Ethernet-мережі). Іншими словами, VPN є наскрізною службою - не має значення, чи використовує вона бездротове з'єднання Ethernet-кабель, стандартну телефонну лінію або якусь комбінацію тієї чи іншої середовища передачi. VPN є тунель, що тягнеться від однієї мережевої кінцевої точки до іншої незалежно від того, яке середовище є переносником даних. Цим додається інший рівень захисту додатково до (або в якості альтернативи) WEP-шифрування, яке застосовується тільки до бездротової частини мережі.

У традиційній VPN віддалений користувач може реєструватися в віддаленої мережі і отримувати ті ж мережеві служби, які доступні для локальних клієнтів. VPN часто використовуються для розширення корпоративних мереж в філії та підключення користувачів до мережі з дому або інших місць, на приклад офісу клієнта або замовника. Комп'ютер клієнта, підключений через VPN-сервер, виглядає для решти мережі (з VPN захистом) так само, як і пристрій клієнта в цій же кімнаті або будівлі. Єдина відмінність полягає в тому, що дані з VPN проходять через VPN-драйвер і колективну мережу, а не переміщаються в локальну мережу безпосередньо з мережевого адаптера.

Всі переваги захисту звичайної дротяної VPN вірні і для VPN з малим радіусом дії, яка реалізує тунелі за допомогою бездротової технології, і для VPN з дальнім радіусом дії, яка починається з бездротової мережі і переправляє дані на віддалений сервер. Існують два різні способи використання VPN: локальна VPN може розширюватися тільки через бездротову частину мережі між пристроями клієнтів і точкою доступу, а розширена мережа може переносити зашифровані за допомогою VPN дані за межі точок доступу до VPN-сервера через колективну мережу, таку як інтернет або коммутируемое телефонне підключення. Розширена мережа являє собою традиційну VPN (проходить через колективну мережу, наприклад Інтернет), яка виходить від бездротового мережевого клієнта. Ця ж VPN може також підтримувати підключення, що не містять бездротового сегмента, разом з логінами від колективних бездротових служб в аеропортах або інших громадських місцях. Це звичайний спосіб використання VPN.

Локальні VPN з малим радіусом дії понад цікаві для осіб, що працюють з бездротовою мережею, так як вони додають інший рівень захисту для бездротових з'єднань. Оскільки дані, що переміщаються між бездротовими клієнтами і мережевими точками доступу, є шифрованими (з використанням алгорігма, який більш захищений, ніж WEP-шифрування), вони незрозумілі для будь-якого стороннього, який може відстежувати сигнал. До того ж, оскільки VPN-сервер на точці доступу не братиме дані від бездротових клієнтів, які не використовують правильні VPN-драйвери і паролі, зловмисник не може увійти в мережу, представившись клієнтом для для точки доступу.

Метою бездротової VPN є захист бездротового з'єднання між клієнтами і точкою доступу і блокування неавторі поклику інших користувачів. Тому ізольовані і кодовані дані можуть переміщатися тільки в межах однієї кімнати, а не на сотні або тисячі кілометрів. Зрозуміло, точка доступу може також відправити зашифровані за допомогою VPN-дані через Інтернет до комп'ютера у віддаленому місці.

VPN-сервер розташовується між бездротовою точкою доступу і локальною мережею, тому всі пакети, що переміщаються по бездротової частини мережі, будуть шифрованими.

Для ясності діаграма показує VPN-сервер як окремий компонент, але на практиці найбільш практичним способом додавання VPN-захисту в бездротову мережу є використання маршрутизатора або шлюзу, що включає підтримку VPN. Маршрутизатор з функцією VPN доступні від декількох постачальників, включаючи Alvarion, Colubris і Nexland.

методи VPN

VPN пересилає дані через одну або більше проміжну мережу до точки призначення в іншій мережі. Тунельний клієнт VPN инкапсулирует наявні пакети даних або фрейми шляхом додавання нового заголовка з трасування інформацією, яка інструктує їх про спосіб досягнення кінцевої точки VPN. Шлях проходження через проміжні мережі називається тунелем. У кінцевій точці тунелю VPN-сервер видаляє тунельний заголовок і відправляє дані кточке призначення, яка визначається полями заголовків. Точна форма тунелю не робить ніякого впливу на дані, так як дані сприймають тунель як з'єднання точка-точка.

Тунельні заголовки можуть приймати кілька форм. Методами, найбільш широко використовуються в VPN, є протокол тунельного з'єднання точка-точка - PoinHo-Point Tunneling Protocol (РРТР), протокол тунельного з'єднання другого рівня - Layer Two Tunneling Protocol (L2TP) і режим IP Security (IPSec). РРТР і L2TP можуть переміщувати дані через мережі IP, IPX і NetBEUI; IPSec обмежений IР-мережами. Як клієнт, так і сервер повинні використовувати один і той же протокол. У РРТР і L2TP клієнт і сервер повинні конфігурувати тунель для кожної передачі перед початком обміну даними. Параметри конфігурації включають шлях через проміжну мережу і специфікації шифрування і стиснення. Після завершення передачі клієнт і сервер розривають підключення і закривають тунель.

У разі з'єднання по мережі IPSec клієнт і сервер до початку обміну даними повинні реалізувати тунель через проміжні мережі в окремій транзакції.

Кожен з цих протоколів має свої переваги й недоліки, але всі вони досить гарні для створення захищеного зв'язку між бездротовим мережевим клієнтом і точкою доступу. Відмінності між усіма трьома носять скоріше технічний, ніж практичний характер. Ви можете знайти прекрасне опис роботи всіх трьох протоколів в офіційному документі Microsoft під назвою Virtual Private Networking in Windows 2000: An Overview (Віртуальна приватна мережа в Windows 2000: Огляд), який доступний в online-режимі на http://www.microsoft. com / windows2000 / docs / VPNoverview.doc.

VPN-сервер

VPN-сервер може бути частиною Unix- або Windows-сервера або вбудований в автономний мережевий маршрутизатор або шлюз. Якщо ваша мережа вже використовує окремий комп'ютер в якості виділеного сервера, його ж можна прийняти і за VPN-сервер.

Десятки виробників VPN-обладнання пропонують маршрутизатори, шлюзи та інші продукти, що підтримують один або більше VP N-протоколів.

Кожен з цих продуктів має свій набір функцій, тому важливо протестувати конкретну комбінацію клієнта і сервера, які ви збираєтеся використовувати у вашій мережі, перед тим, як зупинити на них вибір. Консорціум віртуальних приватних мереж - Virtual Private Network Consortium (VPNC) переходить до набору тестів на взаємодію і стандартам сертифікації (багато в чому аналогічним Wi-Fi-стандартам для обладнання 802.11b). Web-сайт VPNC, розташований на http://www.vpnc.org. перераховує продукти, що пройшли тести на взаємодію, а також надає посилання на джерела інформації про багатьох VPN-продуктах.

Конфігурація Windows Server для бездротової VPN

Якщо ви схиляєтеся до використання Windows Server, РРТР стане, можливо, найпростішим для застосування протоколом, так як він був створений як специфікація Microsoft. Він забезпечує всебічну підтримку РРТР в багатьох версіях Windows, тому відносно легко конфигурирует РРТР-клієнтів і сервери без необхідності застосування посередницького обладнання. Windows 2000 і Windows ХР також підтримують L2TP.

Комп'ютер, який використовується як РРТР сервер, повинен працювати під одним з серверних операційних систем Microsoft: Windows NT Server 4.0, Windows 2000 Server або Windows XP Server. Для сервера також необхідні дві мережеві інтерфейсні карти: одна підключається до дротової мережі або інтернет-шлюзу, а інша підключається до бездротової мережі. Інтерфейсна карта, підключена до бездротового порту, зазвичай приєднується безпосередньо до Ethernet-порту бездротової точки доступу.

Точний процес установки РРТР на Windows Server кожної версії Windows злегка відрізняється, але загальні етапи залишаються однаковими. Для отримання необхідної інформації по конфігурації конкретної операційної системи зверніться за допомогою до оперативних вікон Help (Допомога), Microsoft "s Resource Kit (Пакет ресурсів Microsoft) і інший online-документації для вашої операційної системи. У наступних розділах в загальних рисах наведені етапи конфігурації.

Конфігурація підключення до дротової мережі

З'єднання з LAN або іншою мережею є виділеним підключенням через мережевий адаптер. Профіль мережевого підключення для даного з'єднання повинен включати IP-адреса і маску підмережі, призначені цього підключення, а також прийнятий за замовчуванням адреса, присвоєний мережевого шлюзу.

Конфігурація VPN-підключення

VPN-підключення зазвичай являє собою Ethernet-з'єднання з одного або більше точками доступу. Профіль підключення на сервері для VPN-з'єднання повинен включати IP-адреса і маску підмережі, призначені цьому порту, а також адреси DNS- і WINS-серверів, що використовуються даною мережею. Конфігурація сервера віддаленого доступу в якості маршрутизатора. Сервер повинен використовувати або статичні шляху, або протоколи трасування, що роблять кожного бездротового клієнта доступним з провідної мережі.

Включення і конфігурація сервера для РРТP- або L2TR-клієнтів

Windows використовує службу віддаленого доступу - Remote Access Service (RAS) і протокол з'єднання точка-точка - Point-to-Point Protocol (РРР) для реалізації VPN-підключень. Служба Routing and Remote Access (Маршрутизація і віддалений доступ) включає RAS, а VPN-підключення вимагає наступних функцій конфігурації RAS:

- Authentication Method - шифровані РРТР-підключення використовують методи аутентифікації MS-CHAP або EAP-TLS;

- Authentication Provider - або вбудована в Windows 2000 процедура, або зовнішній RADIUS-сервер можуть перевіряти мережевих клієнтів;

- IP Routing - IP Routing і віддалений доступ на базі IP повинні бути активні. Якщо дротова мережа очікує DHCP-конфігурація, то потрібно включити сервер DHCP

Конфігурація РРТР- або L2TP-портів

Налаштуйте кожен РРТР- або L2ТР-порт для дозволу віддаленого доступу.

Конфігурація мережевих фільтрів

Вхідні і вихідні фільтри захищають сервер віддаленого доступу від відправки і прийому даних, які не виходять від VPN-клієнта, відхиляють відправку даних від (і до) неавторизованих користувачів, тому зловмисники не зможуть отримати доступ до інтернет-підключення (або до дротової локальної мережі) через бездротову мережу.

Конфігурація служб віддаленого доступу

Дозвіл віддаленого доступу для кожного бездротового клієнта повинно бути налаштоване на дозвіл доступу до RAS-серверу, а тип порту - на правильний VPN-протокол (наприклад, РРТР або L2TP). Профіль для кожного підключення повинен містити тип використовуваного шифрування. У Windows існують три ступені надійності кодування:

- основне: з використанням 40-бітного ключа шифрування;

- сильне: з використанням 56-бітного ключа шифрування;

- найсильніше: з використанням 128-бітного ключа шифрування

VPN-сервери для Unix

РоРТоР є РРТР-сервером для Linux, OpenBSD, FreeBSD та інших версій Unix. Інформація про налаштування та використання, а також завантаження поточної версії доступні на http://poptop.lineo.com.

Всі версії BSD (включаючи FreeBSD. Net BSD. OpenBSD і Mac OS X) в якості частини програмного пакета містять IPSec VPN-клієнта і сервер. Linux FreeS / WAN є найбільш популярну версію IPSec для Linux. Зайдіть на http://www.freeswan.org для завантаження, отримання документації та доступу до товариства користувачів FreeS / WAN.

Якщо ви використовуєте брандмауер Linux, варто звернути увагу на VPN-маськарадінг як на альтернативу програмами-надбудовам типу РоРТоР. Linux використовує функцію IP-маськарадінг з ядра Linux для реалізації підключення до Інтернету безлічі клієнтів через одне з'єднання. VPN-маськарадінг є частиною IP-маськарадінг, що підтримує РРТР- і IPSec-клієнтів. Керівництво для Linux по VPN-маськарадінг знаходиться на http: //www.linuxdoc.Qrg/HQWTO/VPN-Masguerade-HQWTO.html

Мережеве обладнання, що підтримує інтегрований VPM

Виділений комп'ютер, що працює під Linux або одній з BSD-версій Unix, може стати недорогим VPN-сервером; або, якщо ви використовуєте Windows Server для інших цілей, він може також забезпечувати підтримку VPN за невелику вартість або взагалі безкоштовно. Однак повномасштабний мережевий сервер часто є складним і не завжди кращим рішенням щодо простої проблеми. Багато свитчи, маршрутизатори, шлюзи і брандмауери також включають підтримку VPN. Cisco, 3Com, Intel і багато інших виробників випускають VPN-продукти, які часто набагато простіше в установці і управлінні, ніж окремий комп'ютер.

У бездротової мережі VPN-сервер не має потребу у всіх «навороти», які властиві сервера в великої корпоративної мережі. Маршрутизатор, розташований між бездротовою точкою доступу і провідний частиною корпоративної мережі, може легко виконувати роль VPN-сервера. У домашній мережі VPN-сервер може працювати між точкою доступу і DSL або кабельним модемом.

Автономне обладнання VPN-клієнта між комп'ютером і мережею також є, але не так практично в бездротової мережі, оскільки бездротової мережевий адаптер практично завжди вставляється в сам комп'ютер.

Програмне забезпечення VPN-клієнта

Бездротовий клієнт підключається до VPN-сервера через його бездротове Ethernet-з'єднання з точкою доступу, яке операційна система сприймає як підключення до мережі. Щоб налаштувати VPN-тунель через дане підключення, необхідно в якості мережевої служби встановити тунельний протокол.

Конфігурація Windows для VPN

Більшість версій Windows забезпечено підтримкою віртуальних приватних мереж, але ця функція не є частиною прийнятої за замовчуванням інсталяції. Тому першим етапом при налаштуванні VPN-клієнта є установка протоколу. У призначених для користувача версіях Windows виконайте наступне:

1. У Control Panel (Панель керування) виберіть Add\u003e Remove Programs (Установка · Видалення програм).

2. Відкрийте вкладку Windows Setup (Установка Windows) у вікні Add / Remove Program Properties (Властивості установки / видалення програм).

3. Виберіть Communications (Зв'язок) в переліку Components (Компоненти) і потім Details (Деталі). Відкриється вікно Communications (Зв'язок).

4. Перейдіть компонентів, щоб знайти Virtual Private Networking (Віртуальна приватна мережа). Встановіть прапорець поруч із цим пунктом.

5. Натисніть кнопку ОК (Так) у вікні Communications (Зв'язок) і вікні Add / Remove Programs (Установка / видалення програм).

6. Виконайте перезавантаження, коли комп'ютер запропонує вам це зробити.

У Windows NT і Windows 2000, виконайте такі дії:

1. У Control Panel (Панель керування) виберіть пункт Network (Мережа).

2. На вкладці Protocols (Протоколи) натисніть на кнопку Add (Додати). Відкриється діалогове вікно Select Network Protocol (Вибір мережевого протоколу).

3. Виберіть Point to Point Tunneling Protocol (Туннелінг точка-точка протокол) зі списку Network Protocols (Мережеві протоколи) і клацніть по кнопці ОК (Так). Windows завантажить РРТР-файли.

4. Коли відкриється вікно РРТР Configuration (РРТР конфігурація), виберіть кількість VPN-стройств, які ви хочете підтримати на цьому клієнті. У більшості випадків для бездротового клієнта досить одного пристрою.

5. Клацніть по кнопках ОК (Так) у всіх відкритих вікнах.

6. Перезавантажте комп'ютер, щоб зробити VPN-клієнта активним.

7. Щоб додати VPN-клієнт в якості порту служби віддаленого доступу, відкрийте Control Panel (Панель керування) і знову виберіть Network (Мережа). Відкрийте вкладку Services (Служби) і виберіть функцію Remote Access Service (Служба віддаленого доступу).

8. Клацніть по кнопці Properties (Властивості), щоб відкрити діалогове вікно RAS Properties (Властивості RAS).

9. Виберіть Add (Додати), щоб відкрити вікно Add RAS Device (Додати RAS-пристроїв).

10. Якщо VPN 1-RASPPTPM не видно, відкрийте список пристроїв, виберіть VPN 1-RASPPTPM і натисніть на кнопку ОК (Так).

11. Виберіть VPN-порт, а потім Configure (Конфігурація). Виберіть пункт, який визначає бездротової мережевий порт, і натисніть на кнопку ОК (Так).

Нарешті, ви повинні створити профіль підключення, який виконує підключення до VPN-сервера:

1. У Control Panel (Панель керування) або вікні My Computer (Мій комп'ютер) відкрийте Dial-Up Networking (Коммутируемая мережу).

2. Двічі клацніть по іконці Make New Connection (Створити нове підключення). Запуститься Make New Connection Wizard (Майстер установки нового підключення).

3. У першому вікні майстра введіть назву вашого VPN-сервера в полі Type a Name (Введіть назву).

4. Відкрийте меню Select a Device (Вибір пристрою) і виберіть функцію VPN Adapter (VPN-адаптер). Клацніть по кнопці Next (Далі) для переходу до наступного вікна майстра.

5. Введіть IP-адресу VPN-сервера в полі Host Name or IP Address field (Ім'я або IP-адреса хоста). Клацніть по кнопці Next (Далі). Майстер підтвердить, що профіль нового підключення створений.

6. Виберіть команду Finish (Готово), щоб закрити майстер. Ви повинні побачити іконку для профілю нового функціями у вікні Dial-Up Networking (Коммутируемая мережу).

7. Якщо ви плануєте часто використовувати бездротове VPN-підключення, створіть ярлик для профілю нового підключення. Windows автоматично розмістить його на робочому столі.

У Windows ХР майстер робить весь процес набагато простіше:

1. У Control Panel (Панель керування) відкрийте Network Connections (Мережні підключення).

2. Двічі клацніть по іконці New Connection Wizard (Майстер нових підключень).

3. Коли відкриється вікно Network Connection Туре (Тип мережевого підключення), показане на рис. 15.6, виберіть функцію Connect to the Network at My Workplace (Підключитися до мережі на робочому місці).

4. У вікні Network Connection (Підключення до мережі), зображеному на рис. 15.7, виберіть функцію Virtual Private Network Connection (Підключення через віртуальну приватну мережу) і натисніть на кнопку Next (Далі).

5. У вікні Connection Name (Назва підключення) введіть назву бездротового VPN-підключення. Ця назва з'явиться на ярликах робочого столу для цього підключення. Клацніть по кнопці Next (Далі).

6. У вікні Public Network (Колективна мережу), показаному на рис. 15.8, виберіть функцію Do Not Dial (Некомутований виклик), так як вам не потрібно підключатися через телефонну лінію. Клацніть по кнопці Next (Далі).

7. У вікні VPN Server Selection (Вибір VPN-сервера), показаному на рис. 15.9, введіть IP-адресу VPN-сервера.

8. Клацніть по кнопці Next (Далі), а потім - по Finish (Готово) для завершення роботи майстра.

VPN-клієнт Microsoft L2TP / IPSec

Microsoft містить клієнта для L2ТР-підключень за допомогою IPSec в Windows 2000 і Windows ХР. Схожа програма для Windows 98, Windows Me і Windows NT Workstation 4.0 доступна для безкоштовного завантаження у Microsoft. Для пошуку програми зайдіть на Web-сторінку Microsoft "s Windows 2000 Tools and Utilities (Інструменти і утиліти для Windows 2000), що знаходиться на http://www.microsoft.com/windows2000/downloads/tools/default.asp. І виберіть відповідну посилання.

Реалізація підключенні в Windows